هکرهای چینی هزاران مودم TP-Link را آلوده کردهاند؛ از رمز قوی استفاده کنید

یک گروه هکری وابسته به کشور چین روترهای برند TP-Link را هدف قرار داده است. هدف اصلی هکرهای چینی جاسوسی از مقامات بلندپایه وزارت خارجه اروپایی بوده و آنها از روترهای TP-Link برای پنهان کردن خود استفاده کردهاند. با ادامه خبر در . همراه باشید.

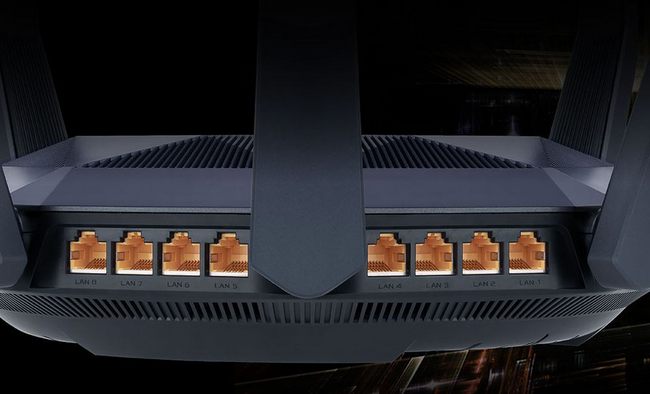

گروهی از هکرهای چینی موفق شدهاند تعداد زیادی از روترهای برند TP-Link در اروپا را آلوده نمایند و با نصب فریمور آلوده، از آنها برای مقاصد خود استفاده کنند. محقق امنیت مجازی مطرح Check Point این موضوع را کشف کرده و آن را به گروهی چینی با نام «Camara Dragon» نسبت داده است.

در همین رابطه بخوانید:

– بیش از 185,000 روتر TP-Link قابل هک هستند اما سازنده آن هیچ کاری نمیکند

حملات این گروه بر اساس گزارشها شباهت بسیاری به فعالیتهای یک گروه هکری دیگر به نام «Mustang Panda» دارد. فریمور طراحی شده توسط این هکرها نیز به صورتی طراحی شده که در عین آلوده کردن روترهای TP-Link، قابل رهگیری نباشد.

روترهای TP-Link چگونه آلوده شدهاند؟

از اشخاص مرتبط به امور خارجه در کشورهای اروپایی به عنوان هدف اصلی حمله Camaro Dragon یاد شده است. وبسایت Techspot به نقل از Check Point ادعا کرده روترهای TP-Link از طریق آلوده کردن آنها به یک در پشتی (Backdoor) به نام Horse Shell به دست هکرهای چینی افتادهاند.

این در پشتی به هکرها اجازه میدهد تا دستوراتی را روی روترهای آلوده اجرا نموده و فایلهای مورد نظر خود را آپلود یا دانلود کنند. مهمتر از این، امکان انتقال داده بین دو دستگاه آلوده از طریق پروتکل SOCKS5 برای این گروه فراهم شده است.

این پروتکل به Camara Dragon اجازه میدهد بدون به جای گذاشتن ردی از خود، دستگاههای دیگر را نیز آلوده کنند. Check Point حدس میزند چینیها با اسکن کردن تمام وب به دنبال روترهای آسیبپذیر با رمزهای قابل حدس گشته و کم کم اهداف خود را یافتهاند.

با این وجود به نظر میرسد در پشتی مورد اشاره مختص به روترهای TP-Link نیست و از این روش میتوان در آینده برای هدف قرار دادن روترهای دیگر برندها نیز استفاده کرد. به توصیه متخصصان، با استفاده از رمزهای مستحکم و روشهای تشخیص هویت چندگانه، میتوان از چنین مشکلاتی جلوگیری نمود.

منبع: https://www.shahrsakhtafzar.com/fa/news/security/45542-chinese-state-hackers-infecting-tp-link-routers